Thiết kế của iPhone 5 rất dễ mở ra và do đó cũng dễ thay thế linh kiện bên trong,bảng xếp hạng bóng đá châu âu website chuyên “mổ xẻ” iFixit tuyên bố.

Thiết kế của iPhone 5 rất dễ mở ra và do đó cũng dễ thay thế linh kiện bên trong,bảng xếp hạng bóng đá châu âu website chuyên “mổ xẻ” iFixit tuyên bố.

Nhận định, soi kèo Rajasthan United vs Delhi FC, 18h00 ngày 28/3: Cửa dưới ‘tạch’

Nhận định, soi kèo Rajasthan United vs Delhi FC, 18h00 ngày 28/3: Cửa dưới ‘tạch’

|

|

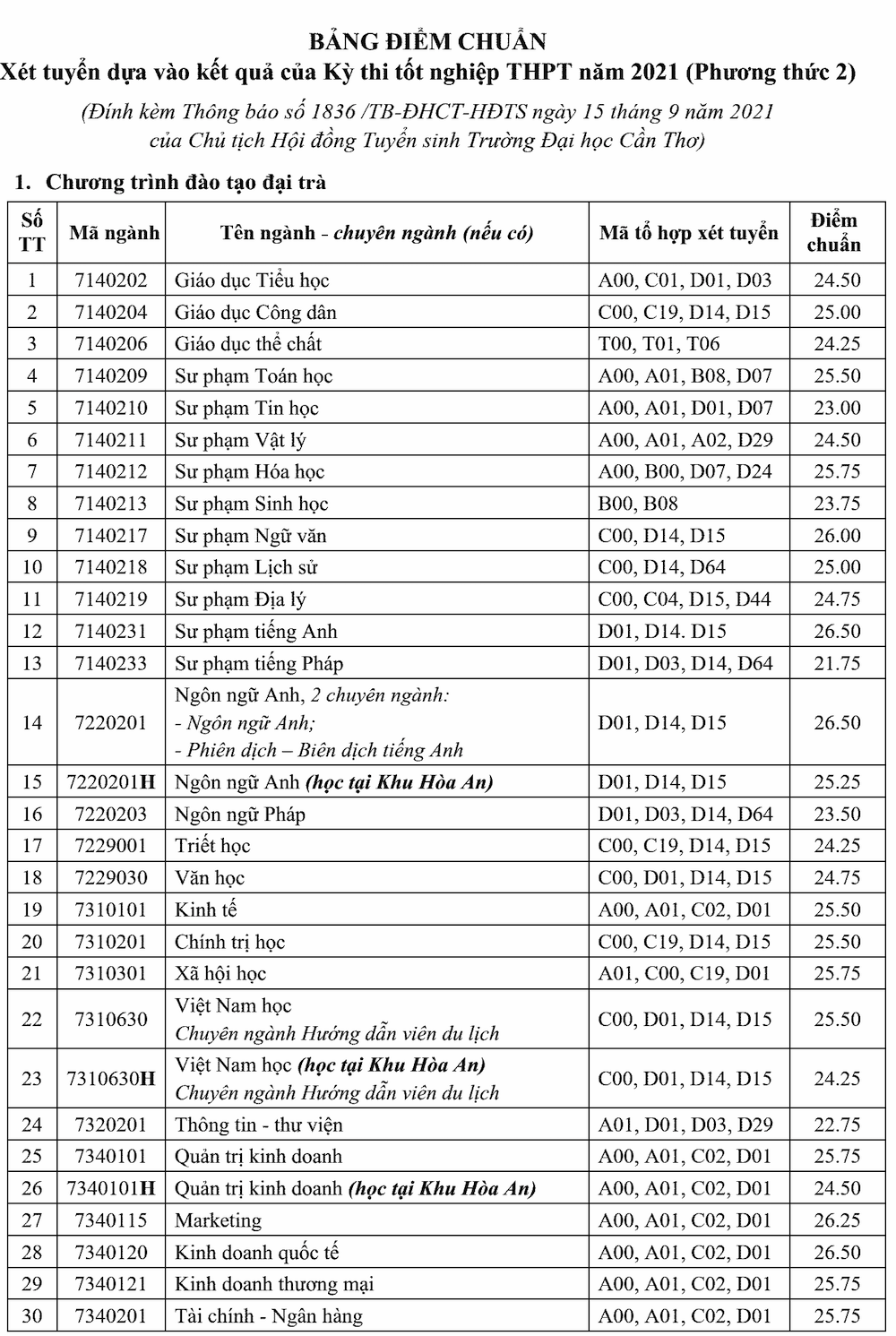

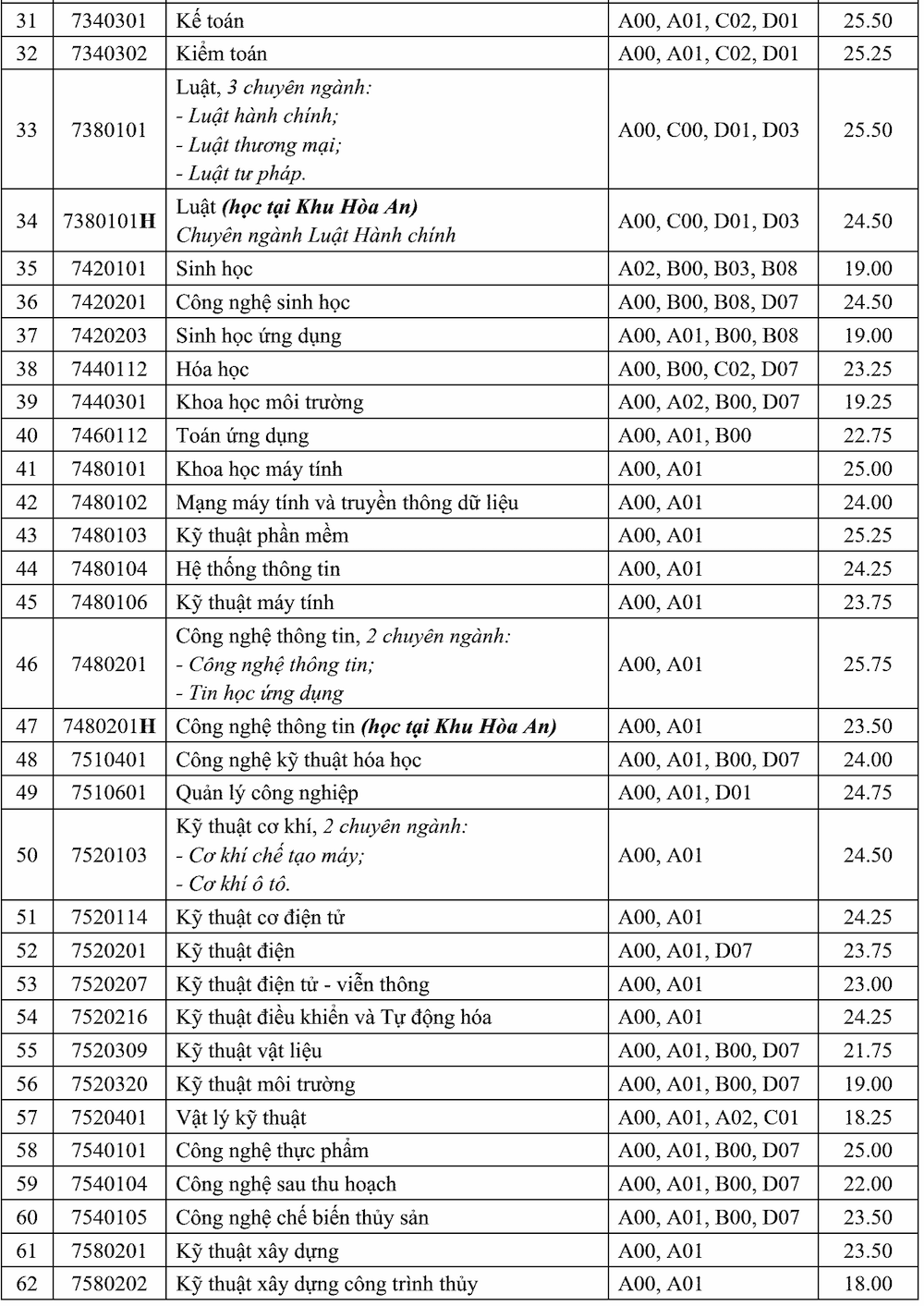

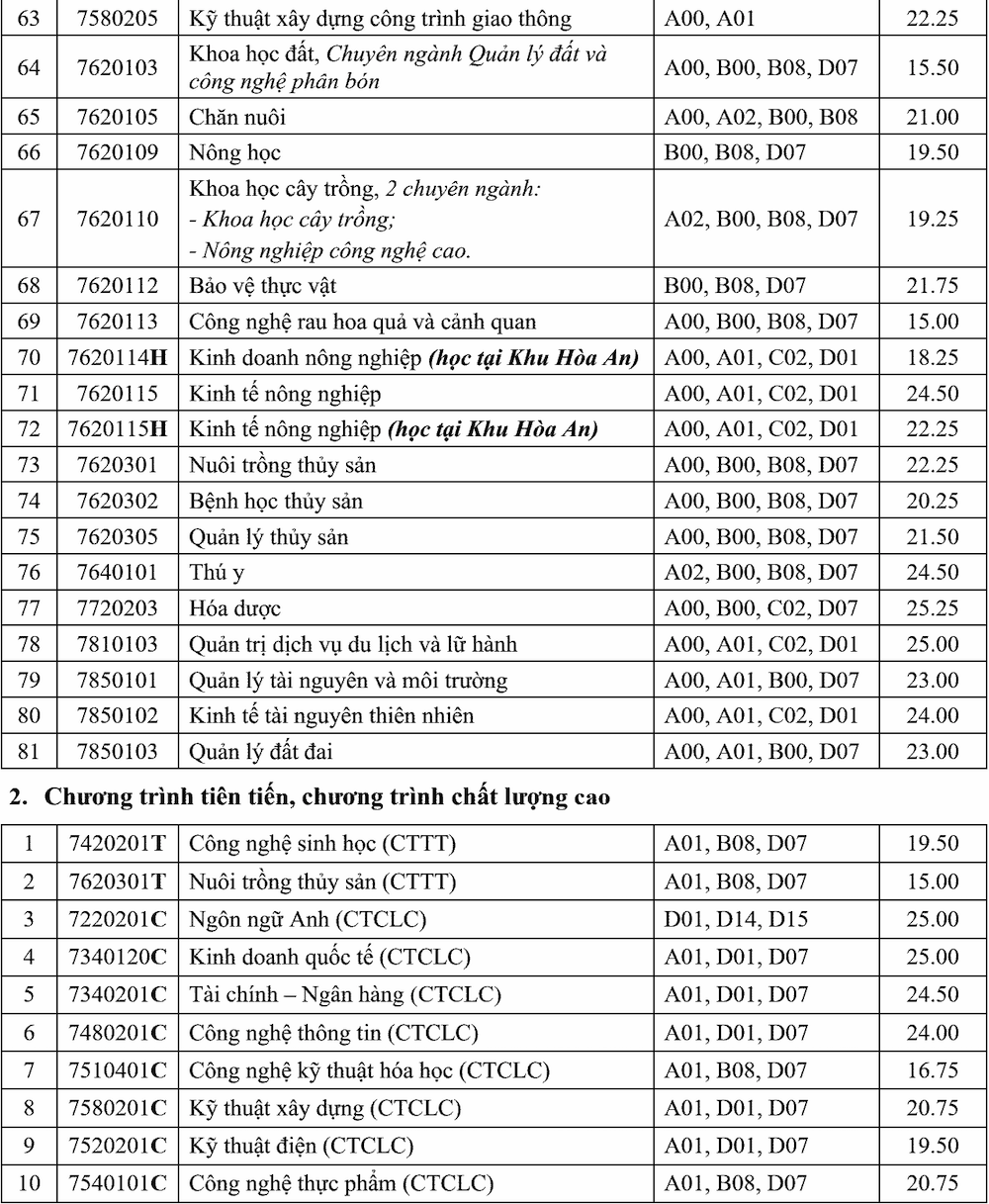

| Điểm chuẩn Trường ĐH Cần Thơ năm 2021 |

Trường ĐH Cần Thơ lớn nhất khu vực Đồng bằng Sông Cửu Long. Năm 2021 trường tuyển 6.860, trong đó 860 chỉ tiêu đào tạo sư phạm theo các phương thức gồm:

Xét tuyển thẳng, ưu tiên xét tuyển.

Xét tuyển điểm Kỳ thi tốt nghiệp THPT năm 2021.

Xét tuyển điểm học bạ THPT.

Xét tuyển vào ngành Sư phạm bằng điểm học bạ THPT.

Tuyển chọn vào chương trình tiên tiến và chất lượng cao.

Xét tuyển thẳng vào học Bồi dưỡng kiến thức.

Học phí chương trình đại trà bình quân từ 9,8 đến 11,7 triệu đồng/năm học tùy ngành. Sinh viên trúng tuyển vào học ngành sư phạm năm 2021 được hưởng chính sách hỗ trợ tiền đóng học phí, chi phí sinh hoạt theo Nghị định 116/2020/NĐ-CP ngày 25/9/2020 của Chính phủ.

Trước đó, Trường ĐH Cần Thơ đã công bố điểm học bạ THPT năm 2021, ngành Sư phạm Toán có điểm chuẩn cao nhất với 29,25 điểm; 3 ngành có điểm chuẩn 29 gồm: Sư phạm Hóa học; Marketing; Kinh doanh quốc tế.

>>> Mời quý phụ huynh và học sinh tra cứu điểm chuẩn đại học năm 2021

Lê Huyền

Điểm chuẩn các đơn vị thành viên ĐH Quốc gia TP.HCM năm 2021 được Báo Vietnamnet cập nhật nhanh nhất, để phụ huynh và các thí sinh tham khảo cho việc xét tuyển đại học năm 2021.

" alt=""/>Điểm chuẩn Đại học Cần Thơ năm 2021

Sự lơ là của người dùng có thể dẫn đến mất các dữ liệu mật vào tay tin tặc.

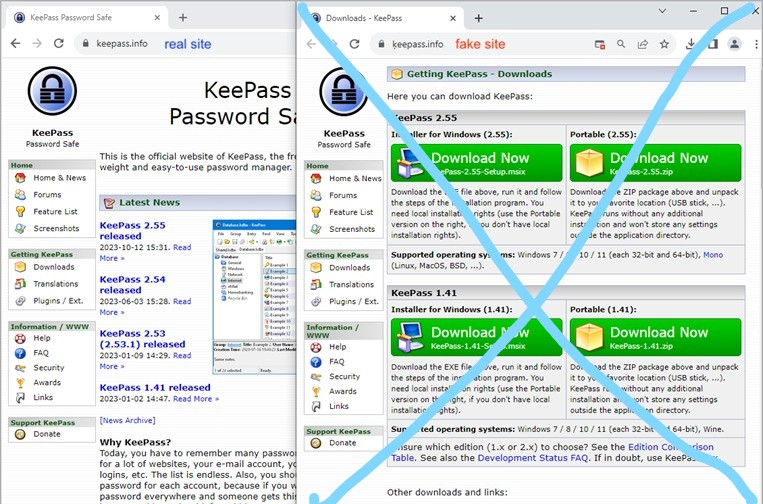

Google từ lâu đã phải vật lộn với các chiến dịch quảng cáo giả mạo lừa đảo này, nơi các mối đe dọa xuất hiện dưới dạng quảng cáo phía trên kết quả tìm kiếm của Google.

Hơn nữa, Google Ads có thể được sử dụng để hiển thị tên miền KeePass hợp pháp trong các quảng cáo, khiến ngay cả những người dùng có kinh nghiệm cũng khó phát hiện ra mối đe dọa.

Để ngụy trang hành động, tin tặcsử dụng phương pháp Punycode để làm cho miền độc hại của chúng trông giống như miền KeePass chính thức.

Những kẻ tấn công sử dụng Punycode, một phương pháp mã hóa để thể hiện các ký tự Unicode ở định dạng ASCII. Phương pháp này cho phép bạn chuyển đổi các tên miền không được viết bằng tiếng Latinh (Cyrillic, Ả Rập, Hy Lạp…) để làm cho DNS dễ hiểu.

Trong trường hợp này, tin tặc đã sử dụng Punycode “xn-eepass-vbb.info”, dịch sang “ķeepass.info” - gần giống với tên miền thực. Người dùng khó có thể nhận thấy một lỗi hình ảnh nhỏ như vậy nhưng đó là dấu hiệu rõ ràng về việc giả mạo.

Trang web giả mạo chứa các liên kết tải xuống dẫn đến tệp “KeePass-2.55-Setup.msix”, chứa tập lệnh PowerShell được liên kết với trình tải xuống FakeBat độc hại. Mặc dù Google đã xóa quảng cáo gốc khỏi Punycode, nhưng các quảng cáo KeePass giả mới vẫn được phát hiện.

FakeBat trước đây đã được sử dụng trong các chiến dịch phát tán phần mềm độc hại kể từ tháng 11/2022. Mục tiêu cuối cùng của phần mềm độc hại trong chiến dịch bị Malwarebytes phát hiện vẫn chưa được xác định, nhưng FakeBat thường được các nhóm tin tặc chuyên đánh cắp thông tin như Redline Stealer, Ursnif và Rhadamathys sử dụng trong các chiến dịch tấn công của mình.

(theo Securitylab)

" alt=""/>Quảng cáo giả mạo lợi dụng Google Ads đánh cắp thông tin người dùng

CIA đã cài cắm một chương trình firmware tùy biến có tên gọi "Cherry Blossom" vào router của mục tiêu để theo dõi mọi hoạt động trên Internet của người dùng. Ảnh minh họa: PCPER

Về cơ chế hoạt động, router nhận dữ liệu Internet từ một modem và mỗi router sẽ có một địa chỉ IP công khai duy nhất trên Internet. Các máy chủ trên mạng Internet sẽ kết nối với router thông qua modem và thiết bị này có nhiệm vụ định tuyến lưu lượng truy cập đến các thiết bị khác trong mạng. Do đó, nếu hacker có thể chiếm quyền kiểm soát router của ai đó, hắn sẽ có một cánh cửa sổ để theo dõi mọi thứ đối tượng đang làm trên mạng trực tuyến.

Theo các tài liệu mới của WikiLeaks, CIA đã phát triển và duy trì một kho công cụ chuyên chiếm quyền kiểm soát các router. Cơ quan tình báo này đã sử dụng một chương trình có tên gọi "Cherry Blossom" (Hoa anh đào), khai thác bản tùy biến của một hệ điều hành dành riêng cho router (firmware) để biến thiết bị này thành công cụ theo dõi.

Sau khi xâm nhập thành công, Cherry Blossom cho phép một điệp viên theo dõi lưu lượng Internet của mục tiêu từ xa, rà quét các thông tin hữu ích như mật khẩu và thậm chí tái điều hướng mục tiêu tới một trang web mong muốn.

Tài liệu mô tả các phiên bản khác nhau của Cherry Blossom, với mỗi phiên bản được điều chỉnh cho phù hợp với từng thương hiệu và mẫu router nhất định. Tốc độ cập nhật phần cứng dường như đã khiến Cherry Blossom khó tấn công mọi mẫu router có trên thị trường, song theo Wikileaks, firmware này có thể xâm nhập gần 25 loại router khác nhau, phổ biến nhất do 10 hãng (Asus, Belkin, Buffalo, Dell, DLink, Linksys, Motorola, Netgear, Senao và US Robotics) sản xuất.

Về cách thức cài cắm Cherry Blossom vào router mục tiêu, CIA sẽ "dùng công cụ Claymore hoặc thông qua hoạt động chuỗi cung ứng". Trong đó, "hoạt động chuỗi cung ứng" nhiều khả năng ám chỉ việc cơ quan tình báo Mỹ xâm nhập vào thiết bị không dây ở khâu nào đó giữa nhà máy và người mua router, một thủ thuật phổ biến trong các hoạt động gián điệp. Tài liệu không nói rõ "công cụ Claymore" ở đây là gì.

Tài liệu rò rỉ đề năm 2012, nên hiện người ta chưa rõ các firmware theo dõi của CIA đã phát triển ra sao trong 5 năm vừa qua. Hiện cũng chưa rõ phạm vi sử dụng của Cherry Blossom rộng tới đâu, dù tài liệu thường mô tả việc CIA dùng các firmware này tấn công các router nhất định, thay vì theo dõi thiết bị định tuyến của số đông người dùng.

Giới quan sát hiện có lí do để tin rằng Cơ quan tình báo quốc gia Mỹ (NSA) từng sử dụng các thủ đoạn tương tự. Năm 2015, tờ The Intercept đã cho công bố các tài liệu mà "người thổi còi" Edward Snowden đánh cắp được, trong đó đề cập chi tiết cách Sở Chỉ huy thông tin của Chính phủ Anh (GCHQ) khai thác các lỗ hổng ở 13 mẫu tường lửa Juniper để nghe lén người dùng.

Tuấn Anh (Theo The Verge, Slashdot)

" alt=""/>CIA phát triển bộ công cụ chiếm quyền kiểm soát router