Nhận định, soi kèo Teuta vs Skenderbeu, 22h59 ngày 27/3: Giờ phút quyết định

- Kèo Nhà Cái

-

- Soi kèo góc Leverkusen vs Bochum, 2h30 ngày 29/3

- Tại sao ăn nhiều dứa khiến bạn ngứa và rát lưỡi?

- Người cùng cảnh ngộ với: “Thương vợ sinh non...”

- Danh hài Hoàng Mập tuổi 52: Cơ ngơi bạc tỷ, hôn nhân viên mãn bên vợ kín tiếng

- Nhận định, soi kèo Bunyodkor vs Surkhon Termiz, 22h00 ngày 28/3: Tin vào cửa dưới

- Hơn 43% học sinh TP.HCM thừa cân béo phì, nam nhiều hơn nữ

- Học sinh mong Lịch sử được viết và dạy theo nhiều chiều

- Những nghĩa cử ấm lòng, mát dạ thí sinh thi thpt quốc gia 2019

- Nhận định, soi kèo Sejong Sportstoto Nữ vs Gyeongju KHNP Nữ, 17h00 ngày 27/3: Bất phân thắng bại

- Thí sinh Hoa hậu Thế giới Philippines trình diễn bikini

- Hình Ảnh

-

Nhận định, soi kèo Everton Vina del Mar vs Universidad Chile, 06h30 ngày 28/3: Thời của khách

Nhận định, soi kèo Everton Vina del Mar vs Universidad Chile, 06h30 ngày 28/3: Thời của khách

Máy chủ thư là hệ thống máy chủ được cấu hình riêng theo tên miền của doanh nghiệp, dùng để gửi và nhận thư điện tử. Cảnh báo của Microsoft là ví dụ mới nhất cho thấy các chương trình phổ biến có thể bị khai thác như thế nào để giăng bẫy trên mạng.

Trên blog mới, Microsoft giải thích chiến dịch tấn công sử dụng 4 lỗ hổng chưa được phát hiện trong nhiều phiên bản Exchange. Đây là tác phẩm của nhóm tin tặc có tổ chức HAFNIUM. Còn theo hãng bảo mật Volexity, họ từng ghi nhận hacker sử dụng 1 trong các lỗ hổng này để đánh cắp từ xa “nội dung đầy đủ của vài hộp thư người dùng”.

Trước khi Microsoft thông báo, hành vi ngày một hung hãn của nhóm tin tặc đã thu hút sự chú ý trong cộng đồng bảo mật. Mike McLellan, Giám đốc bảo mật Secureworks của Dell Technologies, cho biết ông để ý hoạt động nhằm vào các máy chủ Exchange có sự gia tăng đột biến vào đêm hôm 28/2, với khoảng 10 khách hàng của ông báo cáo.

Bộ sản phẩm phổ biến của Microsoft đang trong tầm ngắm kể từ vụ tấn công SolarWinds. Trong một số trường hợp khác, hacker lợi dụng cách khách hàng cài đặt dịch vụ Microsoft để xâm nhập hoặc đào sâu hơn vào các mạng bị ảnh hưởng.

Hacker trong vụ SolarWinds thậm chí cũng đột nhập vào Microsoft, truy cập và tải về mã nguồn – trong đó có một số thành phần liên quan tới Exchange, sản phẩm lịch và email của công ty.

Theo quan sát của ông McLellan, vào lúc này, hoạt động tấn công dường như tập trung vào phát tán mã độc và chuẩn bị các bước để xâm nhập sâu hơn, thay vì tiến thẳng vào mạng lưới. Ông cho biết giữa ghi nhận hành động nào tiếp theo và dự đoán còn nhiều công ty nữa gặp sự cố. Dù vậy, một số công ty nhỏ đã thực sự bị khai thác.

Microsoft chia sẻ các mục tiêu của tin tặc bao gồm chuyên gia nghiên cứu bệnh tật, doanh nghiệp luật, tổ chức đào tạo bậc cao, nhà thầu quốc phòng, viện chính sách, tổ chức phi chính phủ. Bản vá cho 4 lỗ hổng đã được Microsoft gửi tới người dùng, sớm hơn một tuần so với lịch thông thường (thứ Ba tuần thứ hai hàng tháng).

Du Lam (Theo Reuters)

Long An phổ biến cho người dân, doanh nghiệp các kỹ năng đảm bảo an toàn thông tin

Một nội dung được tỉnh Long An tập trung tuyên truyền, phổ biến cho người dân, doanh nghiệp tại địa phương trong năm nay là các nguy cơ mất an toàn thông tin và những kỹ năng cơ bản bảo đảm an toàn thông tin trên không gian mạng.

" alt=""/>Microsoft cảnh báo hacker khai thác lỗ hổng Exchange ServerXem thêm tất cả các mã đề sinh tại đây

Trong sáng nay (26/6), các thí sinh tham gia thi môn Sinh học thuộc tổ hợp Khoa học tự nhiên.

Giờ làm bài tổ hợp Khoa học tự nhiên kéo dài 50 phút/ môn, bắt đầu từ 7 giờ 35 phút và kết thúc lúc 10 giờ 05 phút.

Đề thi môn Sinh học gồm 24 mã đề được ra theo hình thức trắc nghiệm bao gồm 40 câu hỏi. Mỗi câu hỏi có 4 đáp án để lựa chọn, các thí sinh có 50 phút để hoàn thành bài thi của mình.

Đề thi Sinh học chủ yếu nằm trong chương trình Sinh học 12 (chiếm 80%), có lồng ghép một phần kiến thức 11 (chiếm 20%). Lượng câu hỏi lý thuyết (khoảng 60%) và bài tập (khoảng 40%).

Kỳ thi THPT quốc gia 2019 sẽ có nhiều thay đổi. Năm nay thí sinh tự do, thí sinh học trung tâm giáo dục thường xuyên sẽ thi chung với thí sinh THPT. Việc coi thi, niêm phong, bảo quản bài thi sẽ có camera giám sát.

Đáp án tham khảo môn Sinh học thi THPT quốc gia 2019 mã đềViệc chấm thi trắc nghiệm có sự tham gia của các trường đại học. Công tác chấm thi các môn tự luận vẫn giao cho các địa phương chấm nhưng Bộ GD-ĐT sẽ giám sát, đồng thời cử cán bộ của các trường ĐH-CĐ tham gia... Việc xét tốt nghiệp THPT cũng thay đổi theo tỉ lệ 70% (bài thi THPT quốc gia) và 30% học bạ.

Năm nay, về mặt quy chế thi, Bộ GD-ĐT đã điều chỉnh, cải tiến một số khâu để tính bảo mật của kỳ thi được tăng cường hơn các năm trước. Đề thi và bài thi phải được bảo quản trong tủ riêng biệt, có khóa và niêm phong. Khi mở niêm phong phải có chứng kiến của công an và những người ký nhãn niêm phong.

BAN GIÁO DỤC

" alt=""/>Đáp án môn Sinh học thi THPT quốc gia 2019 mã đề 224Tương tự Vietcombank, nhiều khách hàng của ngân hàng khác cũng gặp trường hợp này.

Rao bán dịch vụ nhắn tin giả mạo trên darkweb

Theo chuyên gia bảo mật Ngô Minh Hiếu, các dịch vụ nhắn tin số lượng lớn được bày bán phổ biến trên mạng lưới website ngầm (darkweb), với mức giá dao động từ 100-500 USD.

Thông qua hình thức này, bất cứ ai truy cập được vào darkweb cũng có thể gửi tin nhắn giả mạo thương hiệu đến nạn nhân.

“Tôi bán dịch vụ gửi tin nhắn. Bạn có thể dùng nó để gửi thư rác đến mọi quốc gia. Nhắn cho tôi nếu bạn cần. Dịch vụ này có công dụng với cả tin nhắn thương hiệu”, một người bán dịch vụ mạo danh SMS Brandname trên darkweb quảng cáo.

Người mua có thể dùng thử dịch vụ bằng cách cung cấp thông tin thuê bao, nội dung tin nhắn và thương hiệu muốn giả mạo.

Chỉ trong tíc tắc, người muốn thử dịch vụ sẽ nhận được tin nhắn theo đúng những gì yêu cầu. Qua lời giới thiệu của bên bán dịch vụ, họ có thể gửi tin nhắn với số lượng cực lớn.

Kẻ gian có thể mua dịch vụ tin nhắn giả mạo thương hiệu trên darkweb.

Với 100 tin nhắn, người mua chỉ phải trả 20 USD. Tuy nhiên, bên bán chỉ nhận giao dịch thanh toán bằng Bitcoin.

Nhờ có tính năng ẩn danh, Bitcoin đang là kênh giao dịch an toàn của những đối tượng xấu. Theo nghiên cứu của Chainanalysis, trong năm 2017, số Bitcoin trị giá 872 triệu USD (theo tỷ giá năm 2017) đã được sử dụng để chi tiêu trên darkweb.

Ông Hiếu cho biết dịch vụ này đã tồn tại từ rất lâu và chưa có cách khắc phục.

“Việc có được số điện thoại và thông tin ngân hàng của người dùng không phải là khó. Chỉ cần mua dịch vụ gửi tin nhắn thương hiệu trên darkweb là các đối tượng xấu đã sẵn sàng tấn công”, ông Hiếu nhận định.

Kịch bản tấn công người dùng đa dạng

Bên cạnh hình thức mua dịch vụ tin nhắn giả mạo thương hiệu, chuyên gia bảo mật Ngô Minh Hiếu cũng đề cập thêm 3 kịch bản tấn công người dùng của các đối tượng xấu.

Đầu tiên, kẻ gian có thể tấn công trực tiếp vào hệ thống của đơn vị cung cấp dịch vụ SMS Brandname cho ngân hàng, thao túng nội dung gửi đến người dùng. Cách thứ 2, hacker có thể làm giả giấy tờ, đăng ký tổng đài SMS trùng với tên thương hiệu.

Cuối cùng, kẻ gian có thể sử dụng thủ thuật can thiệp vào giữa quá trình gửi/nhận SMS. Theo thông tin từ Cục An toàn Thông tin, các tin nhắn giả mạo không xuất phát từ hệ thống của các tổ chức tài chính, ngân hàng hay doanh nghiệp viễn thông mà được phát tán thông qua thiết bị phát sóng di động giả mạo (IMSI Catcher/SMS Broadcaster).

Việc mua tin nhắn giả mạo sẽ giúp kẻ gian tấn công người dùng ở nhiều khu vực khác nhau. So với thiết bị phát sóng di động giả mạo, vốn chỉ hoạt động trong bán kính 1 km, dịch vụ gửi SMS giả mạo bán trên darkweb đem lại hiệu quả và tiết kiệm hơn nhiều.

Tuy nhiên, cách thức này cũng có một số giới hạn nhất định về mặt công nghệ. Không phải thương hiệu nào cũng có thể làm giả được.

Cần sớm có giải pháp

Theo đánh giá của ông Vũ Ngọc Sơn, Phó chủ tịch phụ trách mảng Chống mã độc của Bkav, tình trạng người dùng bị tin tặc tấn công thông qua tin nhắn giả mạo thương hiệu rất nghiêm trọng. Mấu chốt của hình thức lừa đảo này là đánh vào lòng tin của người dùng.

“Nếu lỗ hổng phát sinh từ phía ngân hàng hay nhà mạng thì quả bóng trách nhiệm sẽ được đẩy cho họ. Tuy nhiên, thủ đoạn tinh vi của các đối tượng này nằm ngoài sự kiểm soát của cả ngân hàng lẫn nhà mạng, suy cho cùng khách hàng là những người cuối cùng chịu thiệt thòi”, ông Sơn cho biết.

Sẽ có thêm nhiều nạn nhân nếu tình trạng này không sớm được khắc phục. (Ảnh: Minh Khánh)

Trong trường hợp kẻ gian lừa đảo trên quy mô lớn, không chỉ người dùng, các doanh nghiệp cũng sẽ trở thành nạn nhân. Vậy nên, việc nâng cao cảnh báo cũng như đưa ra các biện pháp phòng tránh từ phía ngân hàng nói riêng và doanh nghiệp nói chung là vô cùng cần thiết.

Cũng theo ông Sơn, phần lớn người dùng phổ thông hiện nay không hiểu rõ công nghệ. Chính vì vậy, rất khó để người dùng nhận biết được thủ đoạn của tin tặc và tự bảo vệ mình.

Sau khi nhận được phản ánh của khách hàng, Vietcombank đã gửi cảnh báo tới toàn bộ người dùng, đồng thời phối hợp với các cơ quan liên quan đánh sập trang web giả mạo. Tính đến ngày 12/3, website với tên miền giả mạo đã không còn hoạt động.

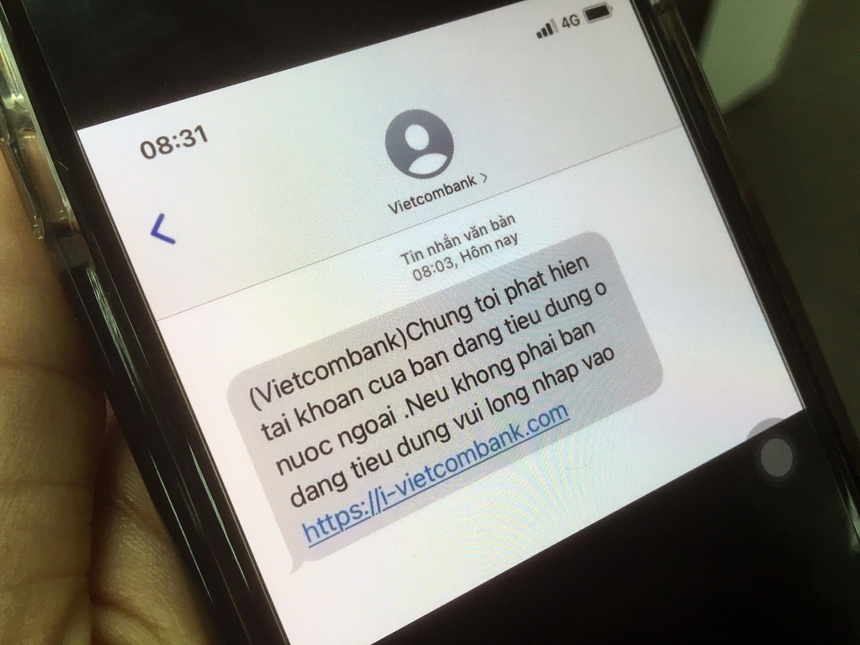

Ngày 12/3, tài khoản Facebook có tên M.N đăng tải bài viết phản ánh tình trạng nhận được tin nhắn mạo danh ngân hàng Vietcombank.

"Chúng tôi phát hiện tài khoản của bạn đang tiêu dùng ở nước ngoài. Nếu không phải bạn đang tiêu dùng vui lòng nhấp vào https://i-vietcombank.com", nội dung tin nhắn thông báo.

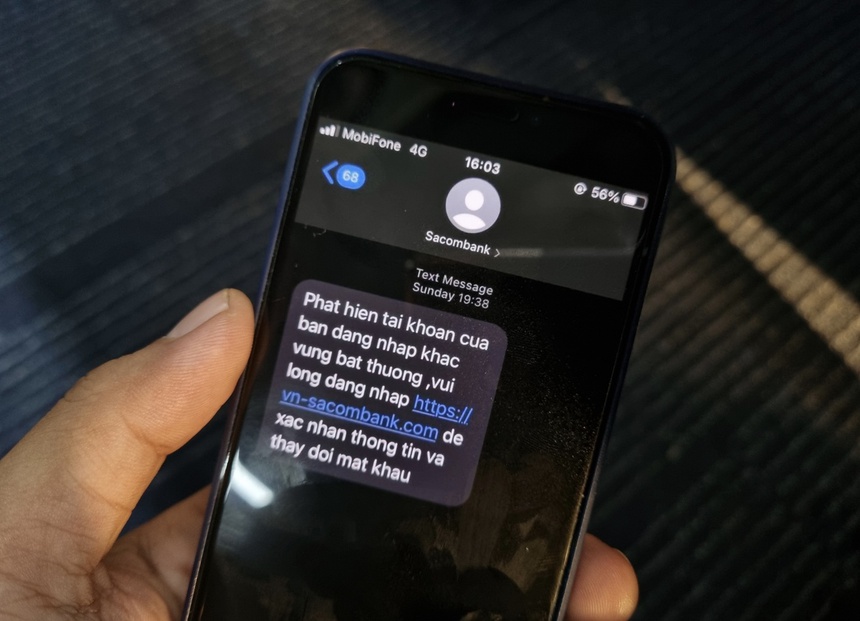

Tương tự, ngày 19/1, người dùng T.Q. tại TP.HCM nhận được tin nhắn gửi từ đầu số Sacombank với nội dung “Phát hiện tài khoản của bạn đăng nhập khác vùng bất thường, vui lòng đăng nhập https://i-sacombank.com để xác nhận thông tin và thay đổi mật khẩu”.

Sau khi truy cập đường dẫn và nhập thông tin, OTP, chị Q nhận được thông báo tài khoản ngân hàng bị trừ 38,3 triệu đồng và số dư còn lại vỏn vẹn 100.000 đồng.

Tính đến nay, vụ việc đã xảy ra đối với khách hàng của một số ngân hàng như ACB, Sacombank, Vietcombank TPbank.

(Theo Zing)

Vietcombank cảnh báo tin nhắn lừa đảo khách hàng

Vietcombank gửi thông điệp cảnh báo khách hàng vào thời điểm xuất hiện tin nhắn giả mạo của ngân hàng này.

" alt=""/>Tin nhắn giả mạo ngân hàng ở Việt Nam có thể được thuê từ darkweb

- Tin HOT Nhà Cái

-